Module Rôles

Objectif

Définir des ensembles de permissions qui peuvent être attribuées aux utilisateurs ou aux groupes. Les rôles sont le mécanisme principal pour contrôler quelles actions les utilisateurs peuvent effectuer dans le système. Chaque rôle contient une collection de permissions organisées par catégorie, et les permissions peuvent être enrichies avec des scopes pour étendre la visibilité.

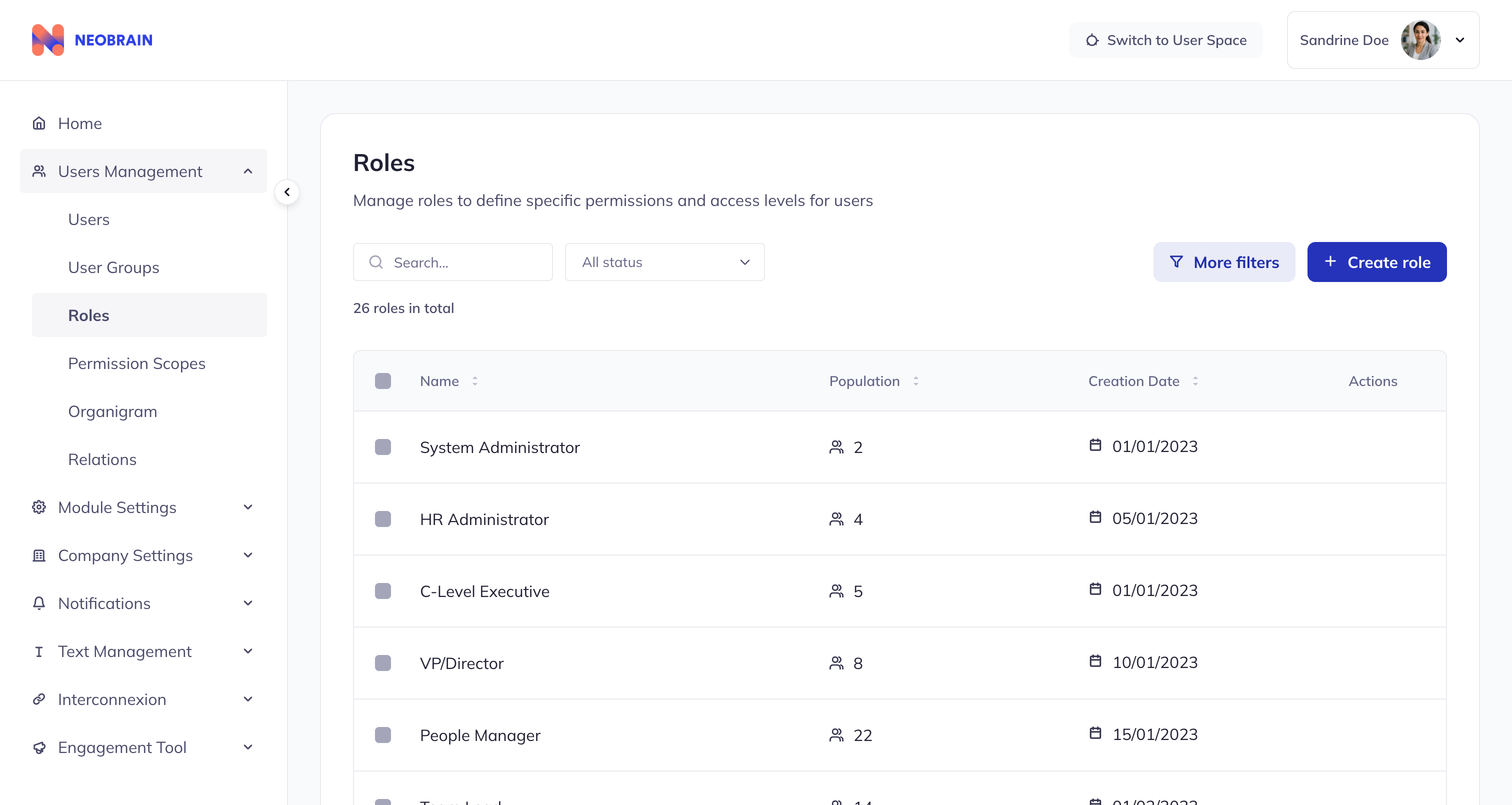

Vue de la liste des rôles avec comptages de population et actions de gestion

Vue de la liste des rôles avec comptages de population et actions de gestion

Structure de données d'un rôle

| Champ | Type | Requis | Description | Exemple |

|---|---|---|---|---|

id | number | Oui | Identifiant unique | 1 |

name | LocalizedString | Oui | Nom localisé | { en: "Administrator", fr: "Administrateur" } |

members | number | Auto | Nombre d'utilisateurs avec ce rôle | 5 |

users | RoleUser[] | Auto | Utilisateurs assignés au rôle | [{id, username, avatar}] |

creationDate | string | Auto | Horodatage de création | "2024-01-10T09:00:00Z" |

Vue détaillée du rôle

La vue détaillée du rôle comporte deux onglets principaux :

Onglet Permissions

Gérer quelles actions le rôle peut effectuer.

Fonctionnalités :

- Rechercher des permissions spécifiques

- Développer/réduire les catégories de permissions

- Activer/désactiver les permissions individuelles ou des catégories entières

- Assigner des scopes de permissions

- Opérations en masse sur plusieurs permissions

Disposition :

┌─────────────────────────────────────────────────────────────────┐

│ Rôle : Responsable RH [Éditer]│

├─────────────────────────────────────────────────────────────────┤

│ [Permissions] [Population] │

├─────────────────────────────────────────────────────────────────┤

│ Rechercher permissions... [Gérer les Scopes (lot)]│

├─────────────────────────────────────────────────────────────────┤

│ ☐ ▼ Contrôle d'accès (6 permissions) [Scope] │

│ ☐ Ajouter un rôle à un utilisateur N-1 (défaut) [Scope] │

│ ☐ Créer un rôle N-1 (défaut) [Scope] │

│ ☑ Lire les rôles 2 groupes [Scope] │

│ │

�│ ☑ ▼ Utilisateur (10 permissions) [Scope] │

│ ☑ Lire les informations utilisateur 3 groupes [Scope] │

│ ☑ Mettre à jour un utilisateur N-1 (défaut) [Scope] │

│ ☐ Créer un utilisateur N-1 (défaut) [Scope] │

│ ... │

└─────────────────────────────────────────────────────────────────┘

Onglet Population

Gérer quels utilisateurs ont ce rôle.

Fonctionnalités :

- Rechercher des membres par nom

- Filtrer par type de création (Manuel, Dynamique, Groupe)

- Ajouter de nouveaux membres

- Retirer des membres sélectionnés

- Pagination (10 éléments par page)

Disposition :

┌─────────────────────────────────────────────────────────────────┐

│ Rôle : Responsable RH [Éditer]│

├─────────────────────────────────────────────────────────────────┤

│ [Permissions] [Population] │

├─────────────────────────────────────────────────────────────────┤

│ Rechercher membres... Type de création: [Tous ▼] [Ajouter] │

├─────────────────────────────────────────────────────────────────┤

│ ☐ Sophie Martin Manuel Ajouté le 15 jan. 2024 │

│ ☐ Thomas Bernard Dynamique Ajouté le 3 fév. 2024 │

│ ☐ Marie Dupont Manuel Ajouté le 1 déc. 2023 │

│ ... │

├─────────────────────────────────────────────────────────────────┤

│ Page 1 sur 3 [< >] │

└─────────────────────────────────────────────────────────────────┘

Catégories de permissions

Les permissions sont organisées en plus de 20 catégories pour faciliter la gestion :

| Catégorie | Nombre | Exemples |

|---|---|---|

| Contrôle d'accès | 6 | Ajouter un rôle à un utilisateur, Créer un rôle, Supprimer des rôles, Lire les rôles |

| Tâche en lot | 1 | Lire les tâches en lot |

| Campagne | 4 | Créer, supprimer, lire, mettre à jour des campagnes |

| Entreprise | 2 | Lire/mettre à jour la configuration de l'entreprise |

| Champ | 8 | CRUD pour les champs personnalisés et standard |

| Groupe | 17 | Gérer les groupes d'utilisateurs et les groupes de visibilité |

| Poste | 8 | Gestion des offres d'emploi |

| Compétence de poste | 4 | CRUD pour les compétences de poste |

| 1 | Utiliser l'API LinkedIn | |

| Média | 4 | CRUD pour les fichiers média |

| Objectif | 5 | Gestion des OKR et objectifs |

| Évaluation | 2 | Gestion des évaluations de performance |

| Compétence | 4 | CRUD pour les compétences |

| Groupe de compétences | 4 | CRUD pour les groupes de compétences |

| Smart Trad | 4 | Gestion des traductions |

| Recherche de talents | 1 | Utiliser la fonctionnalité Recherche de talents |

| Formation | 4 | CRUD pour les formations |

| Compétence de formation | 3 | Créer, supprimer, lire les compétences de formation |

| Utilisateur | 10 | Opérations de gestion des utilisateurs |

| Compétence utilisateur | 4 | CRUD pour les compétences utilisateur |

États des permissions

Chaque permission peut être dans l'un de ces deux états :

| État | Visuel | Effet |

|---|---|---|

| Activée | Bouton bascule ON (bleu) | Permission accordée aux membres du rôle |

| Désactivée | Bouton bascule OFF (gris) | Permission refusée |

Bascule au niveau de la catégorie

- Basculer un en-tête de catégorie active/désactive TOUTES les permissions de cette catégorie

- Les permissions individuelles peuvent toujours être basculées indépendamment

- La catégorie affiche "Activée" (bouton bleu) si AU MOINS UNE permission est active

Attribution de scope de permission

Chaque permission peut avoir 0 ou plusieurs Scopes de Permission attachés pour étendre la visibilité :

| Configuration | Affichage | Effet |

|---|---|---|

| Aucun scope | "N-1 (défaut)" | La permission s'applique uniquement aux collaborateurs directs |

| 1+ scopes | "X groupes" | La permission s'applique aux utilisateurs de ces scopes |

Comment fonctionnent les scopes

Sans scope (N-1 par défaut) :

┌─────────────────────────────────────┐

│ Le manager peut voir/agir sur : │

│ └── Uniquement rapports directs │

│ (N-1) │

│ │

│ Ne peut pas voir : Autres services │

└─────────────────────────────────────┘

Avec scope "Département Ingénierie" :

�┌─────────────────────────────────────┐

│ Le manager peut voir/agir sur : │

│ └── Tous les membres de l'équipe │

│ Ingénierie (indépendamment │

│ de la hiérarchie) │

│ │

│ Visibilité étendue accordée │

└─────────────────────────────────────┘

Assigner des scopes à une permission

- Trouver la permission dans l'onglet Permissions

- Cliquer sur le bouton "Scope" dans la ligne de permission

- Une modale s'ouvre montrant les groupes de visibilité disponibles

- Sélectionner les groupes à ajouter comme scopes

- Les groupes ajoutés apparaissent dans le panneau de droite

- Cliquer sur "Confirmer" pour sauvegarder

Attribution de scope en masse

- Sélectionner plusieurs permissions via les cases à cocher

- Cliquer sur "Gérer les scopes de permissions" dans la barre d'actions en masse

- Sélectionner les groupes à appliquer

- Attention : Ceci écrase les scopes existants sur toutes les permissions sélectionnées

- Cliquer sur "Confirmer"

Actions sur les rôles

Actions individuelles

| Action | Description |

|---|---|

| Voir | Cliquer sur la ligne pour voir les détails |

| Éditer | Modifier le nom, la description |

| Exporter | Télécharger les données du rôle |

| Dupliquer | Créer une copie du rôle |

| Supprimer | Retirer le rôle (avec confirmation) |

Actions en masse sur les permissions

| Action | Description |

|---|---|

| Activer | Activer les permissions sélectionnées |

| Désactiver | Désactiver les permissions sélectionnées |

| Gérer les scopes de permissions | Assigner des scopes aux permissions sélectionnées |

Actions en masse sur les membres

| Action | Description |

|---|---|

| Retirer | Retirer les membres sélectionnés du rôle |

Création de rôle

Champs requis :

- Nom (anglais requis)

- Description (optionnelle, max 200 caractères)

Processus :

- Cliquer sur le bouton "Créer un rôle"

- Entrer le nom du rôle

- Entrer la description (optionnelle)

- Cliquer sur "Créer le rôle"

- Rôle créé avec toutes les permissions désactivées

- Aller dans les détails du rôle pour configurer les permissions

Workflows de rôles

Workflow 1 : Créer un nouveau rôle de Chef d'équipe

Étape 1 : Créer le rôle

├── Cliquer sur "Créer un rôle"

├── Nom : "Chef d'équipe"

├── Description : "Gère les rapports directs, objectifs et évaluations"

└── Cliquer sur "Créer le rôle"

Étape 2 : Configurer les permissions

├── Aller dans l'onglet Permissions

├── Développer la catégorie "Utilisateur"

│ ├── Activer : Lire les informations utilisateur

│ ├── Activer : Lire les compétences utilisateur

│ └── Désactiver : Créer un utilisateur, Supprimer un utilisateur

├── Développer la catégorie "Objectif"

│ ├── Activer : Lire les objectifs

│ ├── Activer : Mettre à jour un objectif

│ └── Activer : Changer le statut d'un objectif

├── Développer la catégorie "Évaluation"

│ └── Activer : Lire les évaluations

└── Laisser tout en scope N-1 (rapports directs uniquement)

Étape 3 : Vérifier la configuration

├── Examiner les permissions activées

├── Confirmer que les scopes sont appropriés

└── Tester avec un utilisateur chef d'équipe

Workflow 2 : Configurer un rôle RH avec scope étendu

Étape 1 : Créer ou Éditer le rôle RH

├── Nom : "HR Business Partner"

└── Description : "Support RH pour les départements assignés"

Étape 2 : Activer les permissions RH

├── Catégorie Utilisateur :

│ ├── Lire les informations utilisateur ✓

│ └── Mettre à jour un utilisateur ✓

├── Catégorie Évaluation :

│ └── Lire les évaluations ✓

└── Catégorie Formation :

└── Lire les formations ✓

Étape 3 : Assigner des scopes étendus

├── Pour "Lire les informations utilisateur" :

│ ├── Cliquer sur le bouton Scope

│ ├── Ajouter le scope "Département Ingénierie"

│ ├── Ajouter le scope "Département Produit"

│ └── Confirmer

├── Pour "Lire les évaluations" :

│ ├── Cliquer sur le bouton Scope

│ ├── Ajouter les mêmes scopes

│ └─��─ Confirmer

└── Garder "Mettre à jour un utilisateur" en N-1 (peut seulement éditer sa propre équipe)

Résultat : Le HRBP peut VOIR les employés Ingénierie & Produit

mais peut uniquement METTRE À JOUR ses rapports directs

Workflow 3 : Attribution de scope en masse

Étape 1 : Sélectionner les permissions

├── Cocher "Lire les informations utilisateur"

├── Cocher "Lire les compétences utilisateur"

├── Cocher "Lire les objectifs"

��└── (Plusieurs permissions sélectionnées)

Étape 2 : Ouvrir la modale en masse

├── Cliquer sur "Gérer les scopes de permissions"

├── La modale s'ouvre

Étape 3 : Sélectionner les scopes

├── Ajouter le scope "Région EMEA"

├── Ajouter le scope "Département Ingénierie"

└── Vérifier la sélection

Étape 4 : Appliquer

├── Cliquer sur "Confirmer"

├── ATTENTION : Ceci écrase les scopes existants

└── Toutes les permissions sélectionnées ont maintenant ces 2 scopes

Rôles préconfigurés

Le système inclut 23 rôles préconfigurés :

Rôles administratifs

| Rôle | Membres | Objectif |

|---|---|---|

| Administrateur système | 2 | Accès complet au système |

| Administrateur RH | 4 | Fonctions RH complètes |

Rôles exécutifs

| Rôle | Membres | Objectif |

|---|---|---|

| Direction générale | 5 | Accès direction exécutive |

| VP/Directeur | 8 | Accès direction senior |

Rôles de management

| Rôle | Membres | Objectif |

|---|---|---|

| Manager de personnes | 22 | Fonctions de gestion d'équipe |

| Chef d'équipe | 14 | Leadership d'équipe technique |

Rôles techniques

| Rôle | Membres | Objectif |

|---|---|---|

| Staff/Principal Engineer | 5 | Leadership technique senior |

| Ingénieur senior | 12 | Fonctions développeur senior |

| Ingénieur | 25 | Accès développeur standard |

| Développeur Backend | - | Accès spécifique backend |

| Développeur Frontend | - | Accès spécifique frontend |

| Développeur Full Stack | - | Accès full stack |

| Lead technique | - | Leadership technique |

Rôles spécialisés

| Rôle | Membres | Objectif |

|---|---|---|

| Spécialiste sécurité | 4 | Accès orienté sécurité |

| Spécialiste data | 5 | Accès orienté data |

| Spécialiste QA | 5 | Accès assurance qualité |

| Spécialiste DevOps | 4 | Accès orienté DevOps |

Rôles business

| Rôle | Membres | Objectif |

|---|---|---|

| Chef de produit | 2 | Gestion de produit |

| Designer | 3 | Fonctions design |

| Commercial | 3 | Accès commercial |

| Spécialiste marketing | 1 | Accès marketing |

| Spécialiste finance | 1 | Accès finance |

| Customer Success | 1 | Accès succès client |

Rôles RH

| Rôle | Membres | Objectif |

|---|---|---|

| HR Business Partner | 2 | Support RH départemental |

| Recruteur | 1 | Fonctions recrutement |

| Spécialiste RH | 2 | Fonctions RH générales |

Rôles généraux

| Rôle | Membres | Objectif |

|---|---|---|

| Employé | 60 | Accès employé de base |

| Observateur | - | Accès lecture seule |

Bonnes pratiques

À FAIRE : Suivre le principe du moindre privilège

Bon :

Rôle : "Chef d'équipe"

├── Lire les informations utilisateur ✓ (scope N-1)

├── Lire les objectifs ✓ (scope N-1)

├── Mettre à jour les objectifs ✓ (scope N-1)

├── Lire les évaluations ✓ (scope N-1)

├── Créer un utilisateur ✗ (pas nécessaire)

├── Supprimer un utilisateur ✗ (trop dangereux)

└── Configuration entreprise ✗ (admin uniquement)

Justification : Activer uniquement ce qui est nécessaire pour la fonction

À FAIRE : Utiliser des noms de rôles significatifs

Bon :

├── "Responsable RH"

├── "Chef d'équipe"

├── "Analyste financier"

├── "Observateur projet"

└── "Administrateur système"

Mauvais :

├── "Role1"

├── "Nouveau rôle"

├── "Copie Admin"

└── "Rôle Test Final v2"

À FAIRE : Documenter l'objectif du rôle

Rôle : "HR Business Partner"

Description : "Fournit un support RH à des départements spécifiques.

Peut voir et mettre à jour les informations des employés pour les

départements assignés mais ne peut pas créer ou supprimer d'utilisateurs."

À FAIRE : Assigner des scopes appropriés

Rôle : "HR Business Partner - Ingénierie"

Permission : "Lire les informations utilisateur"

Scope : "Département Ingénierie" ✓ (correspond à la fonction du rôle)

Rôle : "Responsable financier"

Permission : "Lire les rapports financiers"

Scope : "Département Finance" ✓ (approprié au rôle)

À NE PAS FAIRE : Créer des rôles "Super Admin"

Problème :

Rôle : "Super Admin"

├── TOUTES les 100+ permissions activées

├── TOUS les scopes attachés

└── Assigné à 20+ utilisateurs

Problèmes :

├── Risque de sécurité

├── Aucune responsabilité

├── Viole le moindre privilège

└── Impossible à auditer

Solution :

├── Créer des rôles admin spécifiques

├── Limiter le scope à la fonction

├── Restreindre à 1-3 utilisateurs

À NE PAS FAIRE : Dupliquer les rôles pour des variations mineures

Problème :

├── "Responsable RH"

├── "Responsable RH (Paris)"

├── "Responsable RH (Londres)"

├── "Responsable RH (Copie)"

├── "Responsable RH - Mis à jour"

└── 50+ rôles similaires

Solution :

├── Un seul rôle "Responsable RH"

├── Utiliser les scopes de permissions pour les variations géographiques

├── ex : Permission + scope "Bureau Paris"

└── Beaucoup plus facile à maintenir

À NE PAS FAIRE : Assigner des scopes contradictoires

Problème :

Permission : "Lire les données financières"

Scope : "Département Ingénierie" ← Mauvais scope !

Problème :

├── L'ingénierie n'a pas besoin d'accès financier

├── Les employés Finance ne peuvent pas voir leurs données

└── Confusion de sécurité et d'accès

Solution :

Permission : "Lire les données financières"

Scope : "Département Finance" ← Scope correct

Modèles de conception de rôles

Modèle 1 : Rôles basés sur la fonction

├── Responsable RH (fonctions RH)

├── Recruteur (fonctions recrutement)

├── Responsable financier (fonctions finance)

├─��─ Chef d'équipe (gestion d'équipe)

└── Employé (fonctions employé de base)

Modèle 2 : Rôles basés sur le niveau d'accès

├── Administrateur (accès complet)

├── Manager (accès niveau département)

├── Employé (accès personnel)

└── Observateur (accès lecture seule)

Modèle 3 : Approche hybride (Recommandée)

Rôle de base + Rôle fonction + Scope :

Utilisateur : Marie Dupont

├── Rôle de base : Employé (accès de base)

├── Rôle fonction : HR Business Partner

└── Scope appliqué : "Département Ingénierie"

Résultat : HRBP avec visibilité sur l'équipe Ingénierie

Intégration avec les autres modules

| Module | Interaction |

|---|---|

| Utilisateurs | Les utilisateurs sont assignés à la population du rôle |

| Groupes d'utilisateurs | Les groupes ont des rôles attachés ; les membres héritent |

| Scopes de permission | Les scopes sont attachés aux permissions du rôle |

Navigation

- Précédent : Module Groupes d'utilisateurs

- Suivant : Module Scopes de permission

- Retour à : Index de la documentation